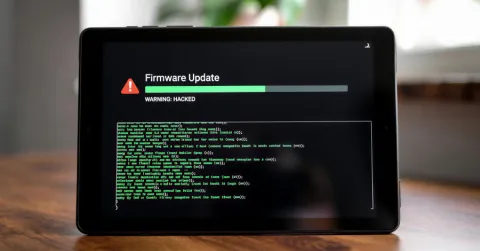

España.- Especialistas en ciberseguridad alertaron sobre Keenadu , un nuevo malware detectado en dispositivos Android que puede llegar preinstalado en el equipo, al integrarse directamente en el firmware , infiltrarse en aplicaciones del sistema o incluso distribuirse mediante descargas desde tiendas oficiales como Google Play . La amenaza ha sido identificada por la firma Kaspersky, que reportó más de 13.000 infectados a nivel global hasta febrero de 2026.

Según la compañía, el mayor número de detecciones se concentró en Rusia, Japón, Alemania, Brasil y Países Bajos , aunque España también aparece entre los diez países con más registros, junto con Turquía, Reino Unido, Francia e Italia . Los expertos explicaron que Keenadu se utiliza principalmente para fraude publicitario , al convertir los equipos comprometidos en “bots” capaces de generar clics e interacciones falsas con anuncios, pero advirtieron que algunas variantes elevan el riesgo al permitir el control total del dispositivo.

Kaspersky señaló que, al igual que el troyano Triada , detectado en 2025 en millas de teléfonos Android falsificados, Keenadu habría sido incorporado en “alguna fase de la cadena de suministro ” de determinados modelos, particularmente en tabletas, lo que facilita que el software malicioso se ejecute con permisos amplios desde el arranque del sistema. En su variante más intrusiva, el malware actúa como una puerta trasera que permite a los atacantes infectar aplicaciones instaladas, desplegar nuevas aplicaciones mediante archivos APK y modificar configuraciones para otorgar permisos sin intervención del usuario.

La firma advirtió que, bajo estas condiciones, podrían quedar confirmados datos del dispositivo, incluidos archivos multimedia , mensajes , credenciales bancarias o datos de localización . También señaló que, en ciertos casos, los atacantes pueden monitorear búsquedas realizadas en Chrome incluso en modo incógnito . Además, cuando Keenadu está integrado en el firmware, su comportamiento puede variar según el entorno del dispositivo: por ejemplo, no puede activarse si el idioma corresponde a dialectos chinos o si la zona horaria está configurada en China, y tampoco se ejecutaría si el equipo no cuenta con Google Play Store o Google Play Services .

Además del firmware, los analistas indicaron que Keenadu también se ha encontrado incrustado en aplicaciones del sistema , donde si bien su alcance puede ser más limitado, mantiene privilegios suficientes para instalar otras aplicaciones sin que el usuario lo perciba. En uno de los casos revisados, la amenaza se detectó dentro de una aplicación de sistema vinculada al desbloqueo facial , un hallazgo que, según los expertos, abre la posibilidad de acceso indebido a información biométrica. En otros escenarios, el malware apareció asociado a la aplicación de pantalla de inicio del sistema.

Otra vía de distribución identificada fue Google Play , mediante aplicaciones relacionadas con cámaras domésticas inteligentes que superaron las 300.000 descargas antes de ser retiradas. De acuerdo con el análisis, al ejecutar estas aplicaciones infectadas, el código malicioso podía abrir pestañas invisibles del navegador dentro de la propia aplicación para visitar páginas web de forma oculta. Entre los nombres mencionados en los casos analizados se encuentran Ziicam , Eyeplus-Tu casa en tus ojos y Eoolii .

Para Kaspersky, el caso subraya que los malwares preinstalados siguen siendo un problema relevante en el ecosistema Android, ya que el dispositivo podría quedar comprometido desde el primer uso, sin que el usuario realice acciones de riesgo. La firma demostró probable que los fabricantes no detectaran la manipulación en la cadena de suministro debido a que el malware imitaba componentes legítimos del sistema y recomendó reforzar la supervisión de todas las etapas de producción para evitar que el firmware llegue infectado.

Como protección, la compañía sugiere contar con una solución de seguridad confiable en el móvil, revisar si existen actualizaciones disponibles y, tras instalarlas, ejecutar un análisis de medidas de seguridad para evaluar el firmware. En caso de sospecha de infección en una aplicación del sistema, recomendamos dejar de utilizarla y desactivarla.

¿Quieres mantenerte a tanto de todas las noticias hoy en Puebla? ¡Explora más en nuestro portal ahora mismo!

Foto : Especial

djs